Secondo quanto riportato, la piattaforma Zen di AMD è soggetta a vulnerabilità agli attacchi Rowhammer, come scoperto in una recente ricerca condotta presso l’ETH di Zurigo. Questi attacchi influenzano l’affidabilità della DRAM.

Rowhammer è una vulnerabilità che ha origini piuttosto antiche, scoperta inizialmente nel 2014 grazie a una collaborazione tra la Carnegie Mellon University e Intel. Questa vulnerabilità influenza il contenuto della DRAM, provocando una dispersione elettrica nelle celle di memoria che potrebbe invertire i bit presenti, corrompendo così i dati memorizzati. Inoltre, potrebbe permettere a potenziali intrusi di accedere a informazioni sensibili. Recentemente, questa vulnerabilità è stata estesa ai sistemi Zen di AMD, guadagnando così l’etichetta di “Zenhammer”.

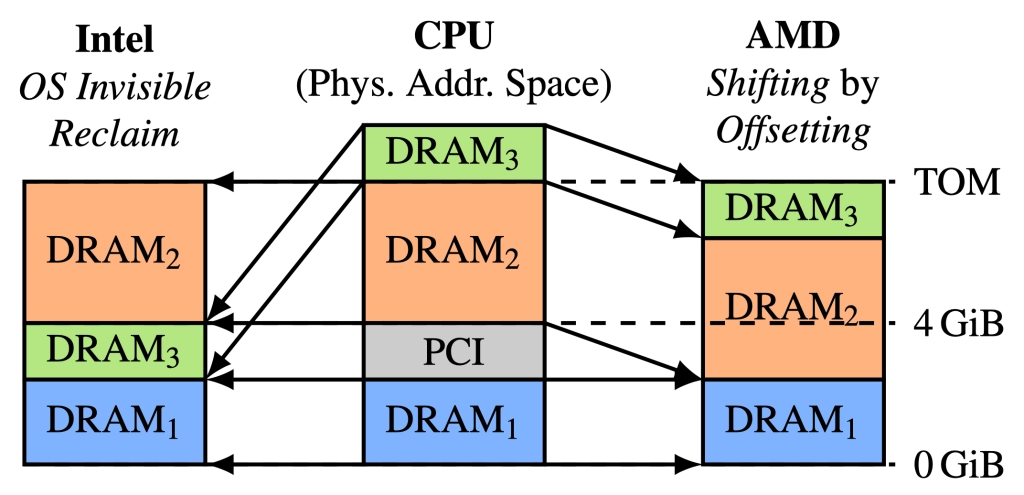

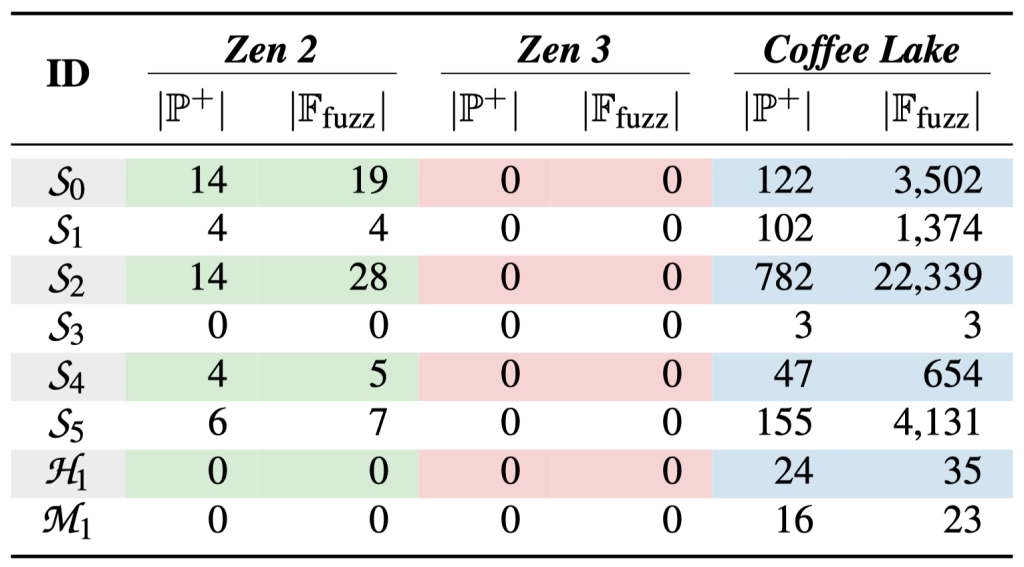

Ricercatori indipendenti presso l’ETH di Zurigo hanno scoperto un metodo per sfruttare la vulnerabilità Rowhammer per manipolare il contenuto della memoria DDR4 presente nei sistemi Zen 2 e Zen 3. Ecco in che modo sono riusciti a farlo:

“ZenHammer reverse engineers DRAM addressing functions despite their non-linear nature, uses specially crafted access patterns for proper synchronization, and carefully schedules flush and fence instructions within a pattern to increase the activation throughput while preserving the access order necessary to bypass in-DRAM mitigations.”

La ricerca ha dimostrato che i sistemi AMD erano vulnerabili in modo simile ai sistemi basati su Intel. Dopo essere riusciti a sfruttare le funzioni segrete dell’indirizzo DRAM, i ricercatori hanno potuto regolare la routine di temporizzazione. Attraverso test approfonditi, sono stati in grado di integrare gli effetti di Rowhammer nei sistemi, capovolgendo il contenuto della memoria sia nei sistemi Zen 2 che Zen 3. Sebbene questa situazione sia allarmante per i consumatori di vecchi dispositivi AMD, il Team Red ha risposto prontamente al problema, rilasciando un brief sulla sicurezza per affrontarlo.

AMD continues to assess the researchers’ claim of demonstrating Rowhammer bit flips on a DDR5 device for the first time. AMD will provide an update upon completion of its assessment.

AMD microprocessor products include memory controllers designed to meet industry-standard DDR specifications. Susceptibility to Rowhammer attacks varies based on the DRAM device, vendor, technology, and system settings. AMD recommends contacting your DRAM or system manufacturer to determine any susceptibility to this new variant of Rowhammer.

AMD also continues to recommend the following existing DRAM mitigation to Rowhammer-style attacks, including:

- Using DRAM supporting Error Correcting Codes (ECC)

- Using memory refresh rates above 1x

- Disabling Memory Burst/Postponed Refresh

- Using AMD CPUs with memory controllers that support a Maximum Activate Count (MAC) (DDR4)

- 1st Gen AMD EPYC™ Processors formerly codenamed “Naples”

- 2nd Gen AMD EPYC™ Processors formerly codenamed “Rome”

- 3rd Gen AMD EPYC™ Processors formerly codenamed “Milan”

- Using AMD CPUs with memory controllers that support Refresh Management (RFM) (DDR5)

- 4th Gen AMD EPYC™ Processors formerly codenamed “Genoa”

Per gli utenti che sono particolarmente preoccupati per Zenhammer, consigliamo loro di implementare le mitigazioni suggerite dallo stesso Team Red per proteggersi dalla vulnerabilità. Nel frattempo, l’azienda sta lavorando per valutare la situazione e fornire un aggiornamento più dettagliato.

0 commenti